Para que o Cloud8 possa acessar a sua conta AWS, é necessário fornecer as credenciais necessárias à Plataforma, para que seja possível autenticar na Amazon. Atualmente existem duas formas de fazer isso:

- Chaves de Acesso IAM – para tanto, basta criar um usuário IAM do tipo “Programmatic Access” e com um política de segurança customizada que atenda a necessidade de seu negócio e processos;

- IAM Role – cria-se um Role com permissão explícita para a conta AWS usada pelo Cloud8

Neste artigo, descrevemos o passo a passo para gerar o IAM Role. Siga o passo a passo abaixo.

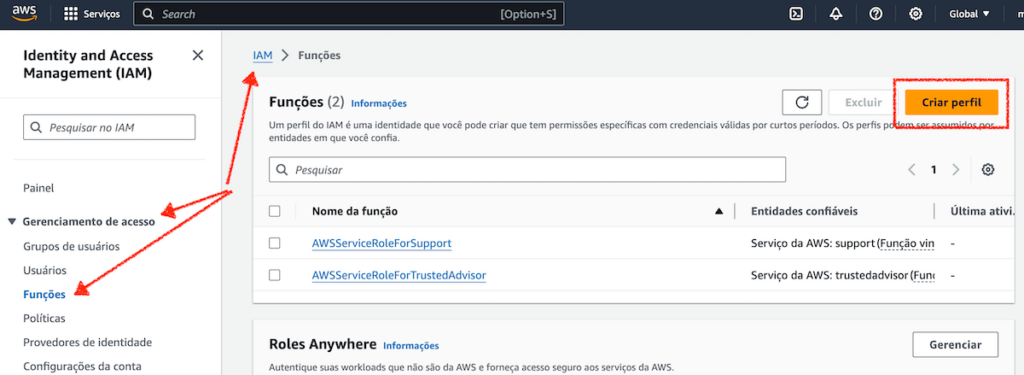

Passo 1. Crie uma nova Role (Função ou Perfil) no Console AWS #

O ideal é primeiro criar uma Managed Policy com as permissões que precisa. Veja uma sugestão. Não se preocupe se não souber todas as permissões, é possível mudá-la a qualquer momento.

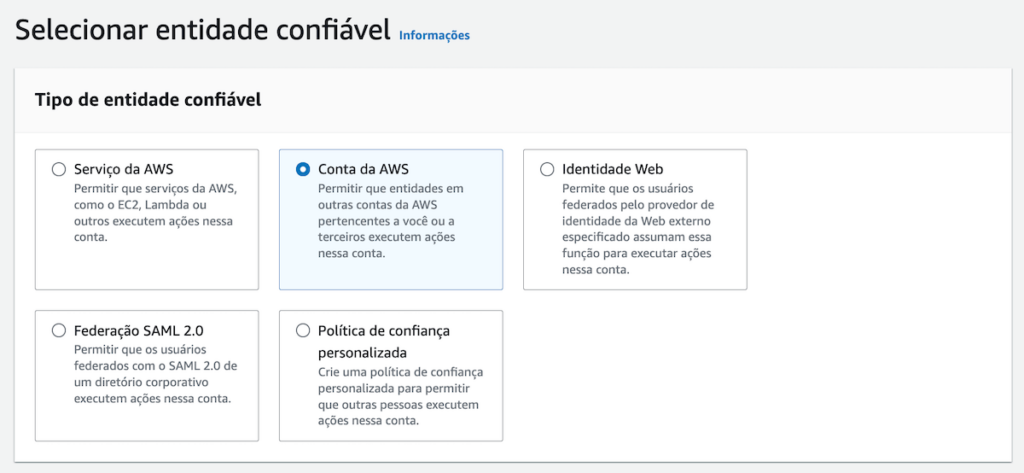

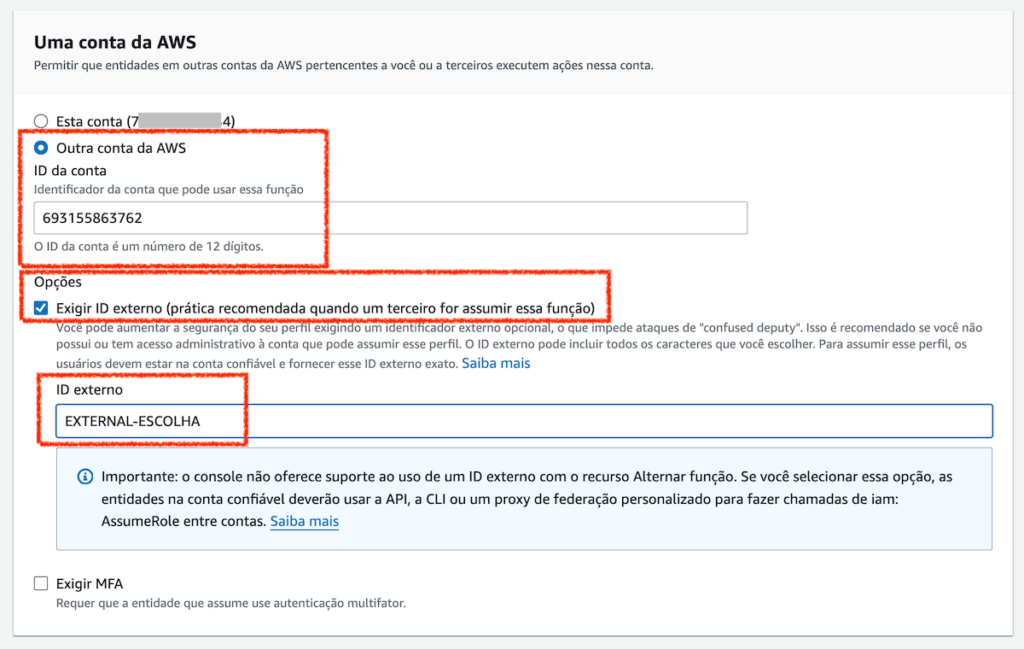

Passo 2. Na tela seguinte selecione Conta da AWS como entidade confiável #

Na seção abaixo, informe que é outra conta da AWS que terá acesso a esse Perfil. Selecione a opção “Outra conta” e informe o ID: 693155863762. Marque a opção “Exigir ID externo” e digite um valor seu, que não seja muito fácil de chutar, e guarde esse valor.

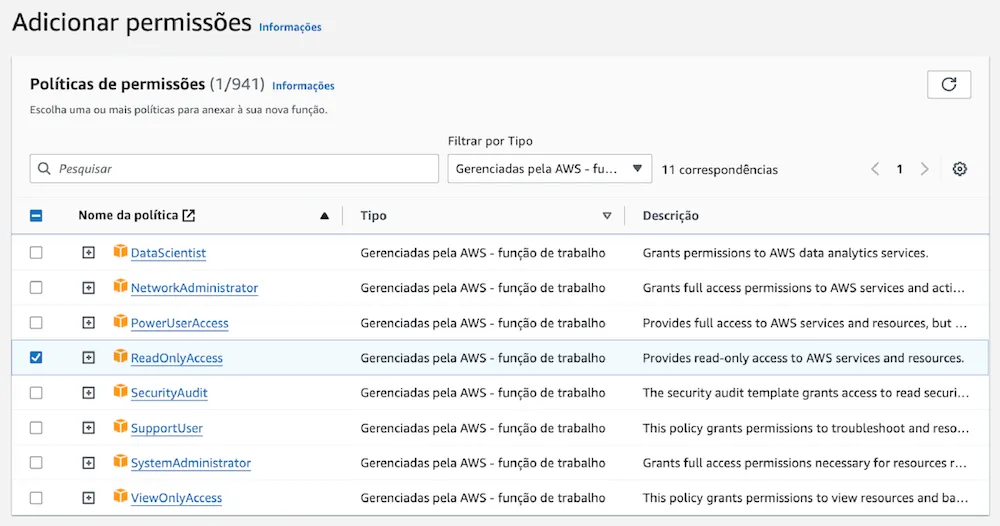

Passo 3. Adicionar permissões #

Agora é o momento de adicionar permissões a esse Perfil, liberando o acesso às áreas específicas de sua conta AWS. No exemplo abaixo, esse Perfil terá acesso irrestrito (não recomendamos). Veja a política mínima de segurança que o Cloud8 precisa.

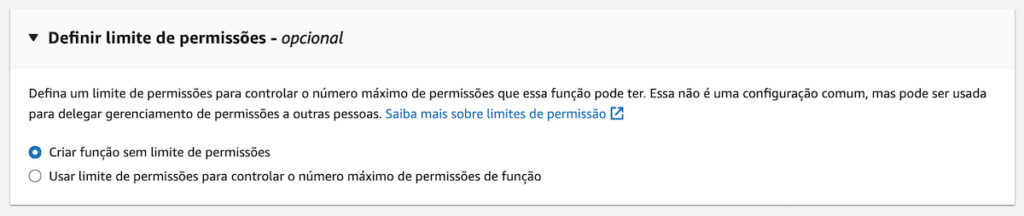

É possível, na seção logo abaixo, definir um limite aos Perfis selecionados acima. Você pode selecionar um Perfil menos rígido e aumentar a segurança removendo acessos desnecessários.

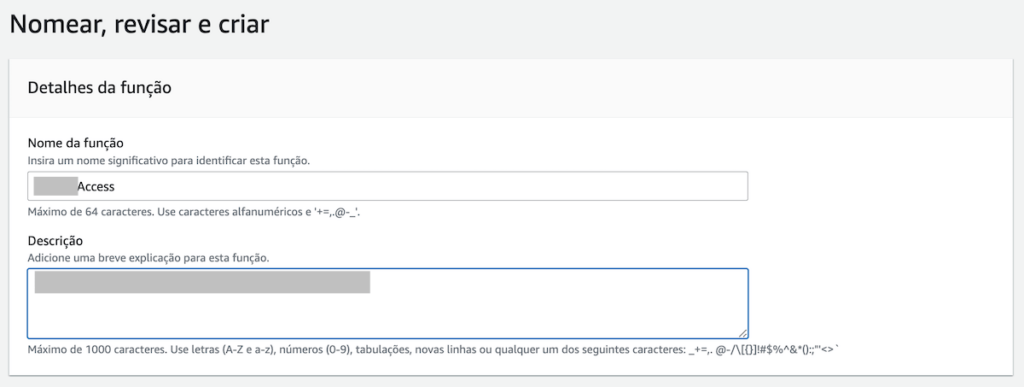

Passo 4. Nomeie seu Perfil e revise as permissões antes de publicar. #

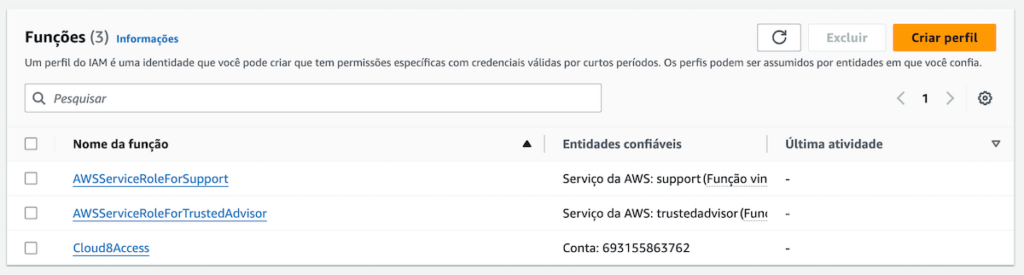

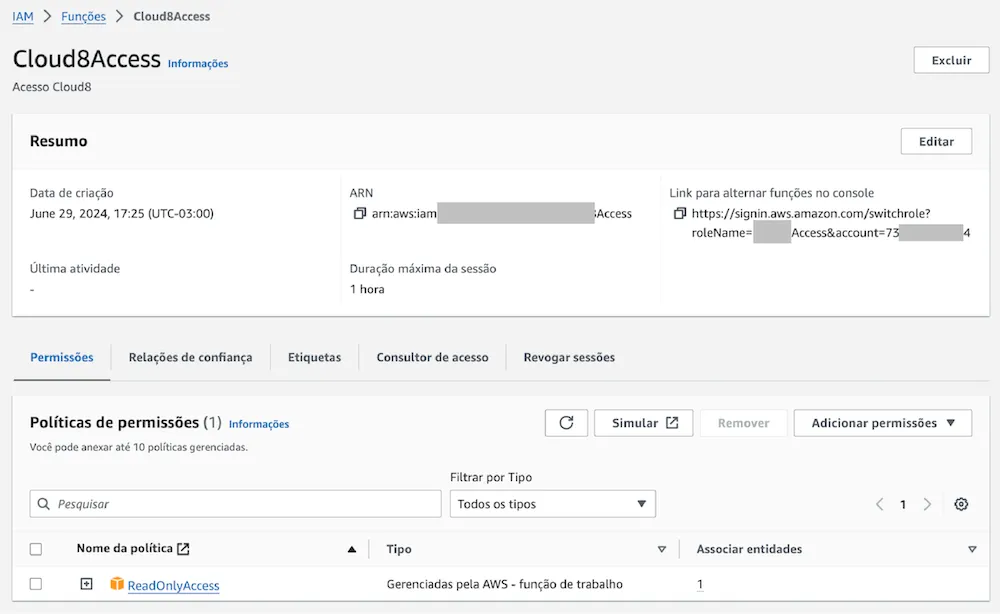

Pronto! Seu perfil foi criado e ele pode ser visto e editar direto no Console. Abaixo a lista de Perfis existentes (2 criados pela Amazon) e mais abaixo, a tela de edição do Perfil que criamos. Guarde o “Role ARN” e o External ID;

Passo 5 e final. De posse do Perfil criado: #

Acesse o Cloud8 novamente, encontre a opção Provedores no menu da lateral esquerda. Se for seu primeiro provedor a ser cadastrado, veja como fazer isso aqui. Caso contrário, selecione o Acesso na lista e clique no topo em “Editar”.

Na tela seguinte, mude a forma de autentucação de IAM User Keys para IAM Role, e insira os dados reservados de “Role ARN” e External ID.

Pronto! Você tem uma configuração segura, indicada como melhor prática do AWS e que não precisa se preocupar com rotação de chaves!

Dica: Para acesso a FINOPS e Melhores Práticas (Recomendações e Oportunidades), você pode usar a Managed Policy “ReadOnlyAccess” atrelado a este IAM Role.

Nota: Se você já usa Access Keys e quer trocar para IAM Role, não é necessário apagar a conta. Basta “Configurar” o provedor AWS e trocar o modo de segurança passando um novo IAM Role.